วิเชษฐ ดารากัย

1บริษัท

ฟิแทบ คอมเพล็กซ์ จำกัด, E-mail : wichetd@fitab.com

บทคัดย่อ

ปัจจุบันเทคโนโลยีสารสนเทศมีการเปลี่ยนแปลงไปอย่างรวดเร็ว

ทำให้การผลิตซอฟต์แวร์เพื่อใช้งานบนระบบสารสนเทศต้องมีการปรับตัวให้ทัน

เมื่อก่อนเราผลิตซอฟต์แวร์เพื่อใช้งานผ่านระบบ Thin Computer โดยการประมวลผลทั้งหมดจะอยู่ที่

Server จากนั้นเทคโนโลยีไมโครชิพได้มีความก้าวหน้าอย่างก้าวกระโดด

ทำให้มีการพัฒนาไมโครชิพที่มีขนาดเล็ก ประสิทธิ์ภาพสูง และราคาถูก

สามารถใช้งานได้กับเครื่องคอมพิวเตอร์ขนาดเล็กและเครื่องคอมพิวเตอร์พกพา

ทำให้การผลิตซอฟต์แวร์เปลี่ยนไป แต่ในปัจจุบันนี้ ระบบ Cloud เป็นที่กล่าวขวัญกันอย่างมากมายและเริ่มมีการใช้งานกันอย่างแพร่หลาย

เนื่องจากองค์ประกอบที่สำคัญคือ โครงสร้างพื้นฐาน(Infar Structure) ด้านระบบการสื่อสารที่สามารถรองรับการใช้งาน Cloud ได้

ต่อจากนี้ไปการผลิตซอฟต์แวร์เพื่อใช้งานบนระบบ Cloud ไม่ใช้เรื่องยุกยาก

แต่สิ่งที่ต้องคำนึงคือ ความปลอดภัยของซอฟต์แวร์บนระบบ Cloud นั่นเอง

คำสำคัญ : การป้องกันลิขสิทธิ์ซอฟต์แวร์

/ ระบบ Cloud / Sentinel Cloud

ในปัจจุบันระบบอินเตอร์เน็ตได้พัฒนาการไปอย่างมาก ทั้งด้านความเร็วและการให้บริการ (QOS)ทำให้แนวโน้มของการใช้ซอฟต์แวร์หรือโปรแกรมแบบ Online เริ่มเข้ามามีบทบาทมากขึ้น เช่น การใช้งานซอฟต์แวร์บนระบบ Cloud เมื่อมีผู้ใช้งานจำนวนมาก ความปลอดภัยของระบบก็เป็นส่วนหนึ่งที่ต้องใส่ใจ แต่สิ่งสำคัญคือ ซอฟต์แวร์ที่ให้บริการบนระบบ Cloud สำหรับผู้ใช้ หากเราเปิดให้บริการใช้งานบนระบบ Cloud แล้วเราจะป้องกันลิขสิทธิ์ซอฟต์แวร์ของเราอย่างไรดี [1]

2. ระบบ

Cloud

Computer

Cloud Computer เป็นที่กล่าวขวัญกันในขณะนี้ บางครั้งเรารู้จักในฐานะ Google Gmail, Amazon Elastic Compute, Windows Azure แต่อย่างน้อยทั้ง 3 ชื่อนี้ก็ได้มีการกล่าวถึง "Cloud" [2]

Cloud Computer เป็นที่กล่าวขวัญกันในขณะนี้ บางครั้งเรารู้จักในฐานะ Google Gmail, Amazon Elastic Compute, Windows Azure แต่อย่างน้อยทั้ง 3 ชื่อนี้ก็ได้มีการกล่าวถึง "Cloud" [2]

2.1

โครงสร้างสถาปัตยกรรมระบบ Cloud

- SaaS = Software as a Service

- SaaS = Software as a Service

- IaaS = Infrastructure as a Service

- PaaS = Platform as a service

- NaaS = Network as a service

- PaaS = Platform as a service

- NaaS = Network as a service

รูปที่

1 ระบบ Cloud ที่มีการใช้งานอยู่ในปัจจุบัน

[3]

2.2

วิวัฒนาการของพัฒนาการของระบบสารสนเทศ

แนวโน้มของเทคโนโลยีสารสนเทศตั้งแต่อดีตจนถึงปัจจุบัน ซึ่งมีประวัติตามรูปด้านล่าง

แนวโน้มของเทคโนโลยีสารสนเทศตั้งแต่อดีตจนถึงปัจจุบัน ซึ่งมีประวัติตามรูปด้านล่าง

รูปที่ 2

วิวัฒนาการของพัฒนาการของระบบสารสนเทศ [4]

ดังนั้นการพัฒนาซอฟต์แวร์หรือการดำเนินธุรกิจต่างๆในปัจจุบันจะหนีไม่พ้นการทำธุรกรรมบนระบบ Cloud [5]

ดังนั้นการพัฒนาซอฟต์แวร์หรือการดำเนินธุรกิจต่างๆในปัจจุบันจะหนีไม่พ้นการทำธุรกรรมบนระบบ Cloud [5]

3.

Sentinel Cloud

Sentinel Cloud เป็นระบบที่ให้บริการระบบ Cloud อีกรูปแบบหนึ่งของทาง

SafeNet Inc. ซึ่งจะเน้นความสำคัญของการป้องกันลิขสิทธิ์ซอฟต์แวร์

โดยมีรูปแบบหลักการดังนี้ [6]

1. Sentinel Cloud จะทำการรวบรวมและประมวลผลข้อมูลต่างๆของการใช้งาน

2. ISVs (Independent

Software Vendor) สามารถใช้ข้อมูลต่างๆที่ได้จากการรวบรวมและประมวลผล

เพื่อใช้สนับสนุนการทำงานต่างๆ เช่น ระบบการเก็บเงินจากผู้ใช้งานซอฟต์แวร์ในระบบ

หรือการทำระบบ Back office ซึ่งเป็นประโยชน์อย่างมากสำหรับใช้เป็นแนวทางในการให้บริการต่างๆหลังการขายซอฟต์แวร์

3. ISVs สามารถใช้ประโยชน์จากระบบ Sentinel Cloud ในการปรับเปลี่ยนกลยุทธ์การขายและการให้บริการลูกค้าเพื่อเป็นแนวทางในการทำตลาดซอฟต์แวร์

และการให้บริการหลังการขาย

4. ISVs สามารถที่จะอนุญาตให้ผู้ใช้ปลายทางได้เข้าถึงสิทธิและข้อมูลการใช้งานบริการต่างๆได้อย่างง่ายดายและรวดเร็วบนระบบ

Cloud

รูปที่ 3 โครงสร้างสถาปัตยกรรม Sentinel

Cloud [6]

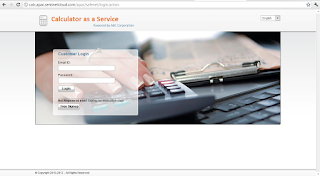

4.1 ผู้ใช้ Login เข้าสู่ระบบ

รูปที่ 4 หน้าจอ Login เข้าสู่การใช้งานระบบ Sentinel Cloud

4.2 หลังจากทำการ Login เข้าสู่ระบบได้ถูกต้อง

จะปรากฏหน้าจอการทำงาน

รูปที่ 5 หน้าจอหลังจาก Login

เข้าสู่งานระบบ Sentinel Cloud ได้อย่างถูกต้อง

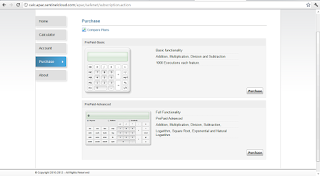

4.3 หน้าต่างของ Calculator จะเป็นการแสดงโปรแกรมหรือ

Application บน Cloud Computing (ตัวอย่างการใช้งานโปรแกรมเครื่องคิดเลข)

รูปที่ 6 หน้าจอแสดงซอฟต์แวร์ที่ให้บริการบน

Sentinel Cloud

4.4 ในส่วนของ Account เป็นการแสดงเงื่อนไขต่างๆ

เช่น ระยะเวลาที่จะใช้โปรแกรม , จำนวนครั้งที่จะใช้โปรแกรม

หรือ วันที่หมดอายุของ Application

รูปที่ 7 หน้าจอแสดงข้อกำหนดหรือเงื่อนไขของซอฟต์แวร์

สำหรับผู้ใช้งาน

4.5 หลังจากใช้งาน และเงื่อนไขการใช้งานได้หมดลง

เช่น จะนวนครั้งที่ใช้หมดลง เราสามารถต่ออายุการใช้งาน หรือ สั่งซื้อ Application

เป็น Version Update

รูปที่ 8 หน้าจอแสดง

ในกรณีลูกค้าต้องการซื้อซอฟต์แวร์เพิ่มเติม

4.6 About Us แสดงรายละเอียดของเจ้าของ Application

รูปที่ 9 หน้าจอแสดงรายละเอียดข้อมูลของเจ้าของ

หรือผู้ผลิตซอฟต์แวร์

5. สรุปผล

ในส่วนนี้สามารถสรุปผลการทดสอบประสิทธิ์ภาพได้ 2 ส่วน คือ

ในส่วนนี้สามารถสรุปผลการทดสอบประสิทธิ์ภาพได้ 2 ส่วน คือ

5.1 ในส่วนของผู้ใช้งานระบบ

การทดสอบการเข้าใช้งานซอฟต์แวร์บนระบบ Sentinel Cloud ถือว่าเป็นระบบที่มีความคล่องตัวและยืดหยุ่นในการให้บริการ ในส่วนของความปลอดภัยในการเข้าใช้งานซอฟต์แวร์ ผู้ใช้จะต้องมีฮาร์ดล็อกในการยืนยันตัวตน (Authentication)ในการใช้งานซอฟต์แวร์ ซึ่งผู้ใช้งานจะต้องมีการเสียบฮาร์ดล็อกอยู่กับคอมพิวเตอร์ผู้ใช้อยู่ตลอดเวลาในขณะใช้งาน หากไม่มีฮาร์ดล็อกจะไม่สามารถเข้าใช้งานระบบและเข้าใช้งานซอฟต์แวร์ได้

การทดสอบการเข้าใช้งานซอฟต์แวร์บนระบบ Sentinel Cloud ถือว่าเป็นระบบที่มีความคล่องตัวและยืดหยุ่นในการให้บริการ ในส่วนของความปลอดภัยในการเข้าใช้งานซอฟต์แวร์ ผู้ใช้จะต้องมีฮาร์ดล็อกในการยืนยันตัวตน (Authentication)ในการใช้งานซอฟต์แวร์ ซึ่งผู้ใช้งานจะต้องมีการเสียบฮาร์ดล็อกอยู่กับคอมพิวเตอร์ผู้ใช้อยู่ตลอดเวลาในขณะใช้งาน หากไม่มีฮาร์ดล็อกจะไม่สามารถเข้าใช้งานระบบและเข้าใช้งานซอฟต์แวร์ได้

5.2 ในส่วนของผู้พัฒนาซอฟต์แวร์

สามารถมั่นใจได้ในความปลอดภัยของซอฟต์แวร์ที่เราพัฒนาขึ้น ด้วยรูปแบบการป้องกันซอฟต์แวร์แบบ Two Factor และยังมีความสามารถของระบบในการทำซอฟต์แวร์ทดลองใช้งาน โดยการกำหนดเงื่อนไขต่างๆ เช่น กำหนดจำนวนครั้งที่ใช้งานซอฟต์แวร์(Expire Time) , กำหนดวันที่หมดอายุ (Expire Date), กำหนดจำนวนวันที่ใช้ (Expire Number of Date)

สามารถมั่นใจได้ในความปลอดภัยของซอฟต์แวร์ที่เราพัฒนาขึ้น ด้วยรูปแบบการป้องกันซอฟต์แวร์แบบ Two Factor และยังมีความสามารถของระบบในการทำซอฟต์แวร์ทดลองใช้งาน โดยการกำหนดเงื่อนไขต่างๆ เช่น กำหนดจำนวนครั้งที่ใช้งานซอฟต์แวร์(Expire Time) , กำหนดวันที่หมดอายุ (Expire Date), กำหนดจำนวนวันที่ใช้ (Expire Number of Date)

เอกสารอ้างอิง

[1] Tim Mather, et al., "Cloud

Security and Privacy" O'Reilly,

2009.

[3] Bill Wilder "Cloud Architecture Patterns" O'Reilly, 2012.

[4] Mark C. Chu-Carroll "Code in the

Cloud Programming Google AppEngine" Pragmatic Bookshelf, 2011.

[5] Michael Hugos, et al, "Business

in the Cloud" John Wiley &

Sons Inc., 2011.

[6] http://www.safenet- inc.com/Products/cloud/SafeNet_Cloud_S ecurity/

ไม่มีความคิดเห็น:

แสดงความคิดเห็น